报告编号:B6-2021-012201 报告来源:360CERT 报告作者:360CERT 更新日期:2021-01-22 0x01漏洞简述2021年01月22日,360CERT监测发现 远程攻击者通过上传特殊构造的 对此,360CERT建议广大用户及时将 0x02风险等级360CERT对该漏洞的评定结果如下

0x03漏洞详情CVE-2020-36193: 文件上传漏洞Drupal 是使用 PHP 语言编写的开源内容管理框架( CMF ),它由内容管理系统( CMS )和 PHP 开发框架( Framework )共同构成。

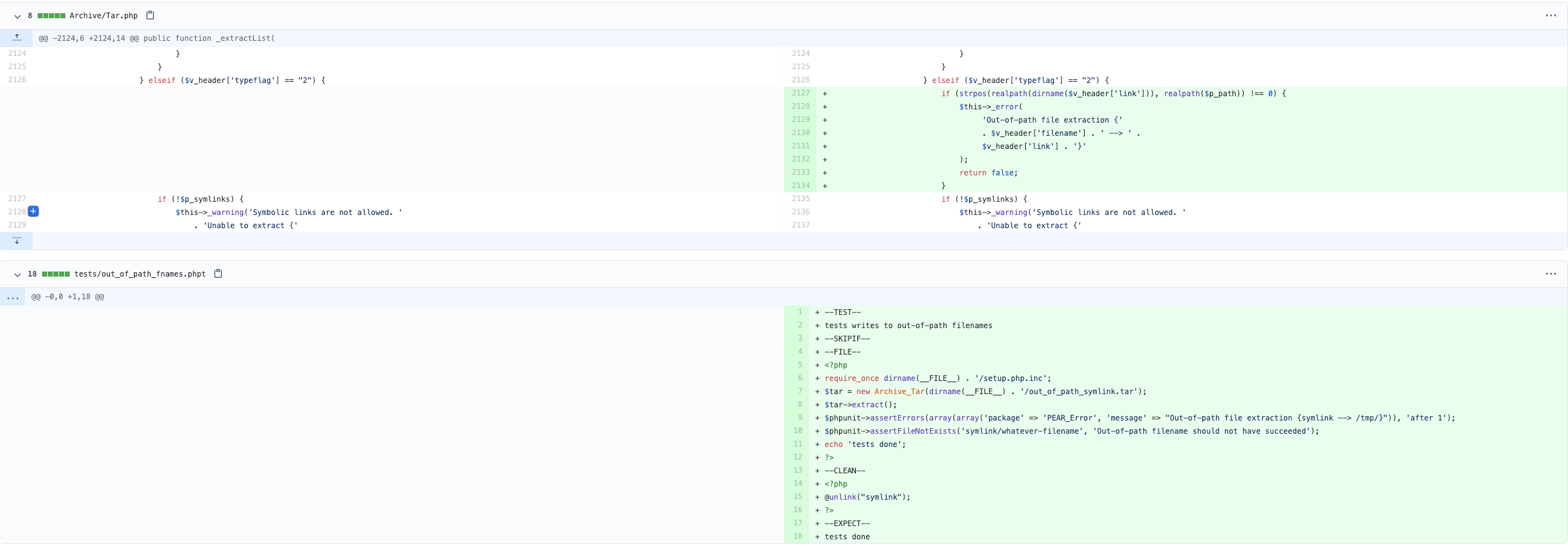

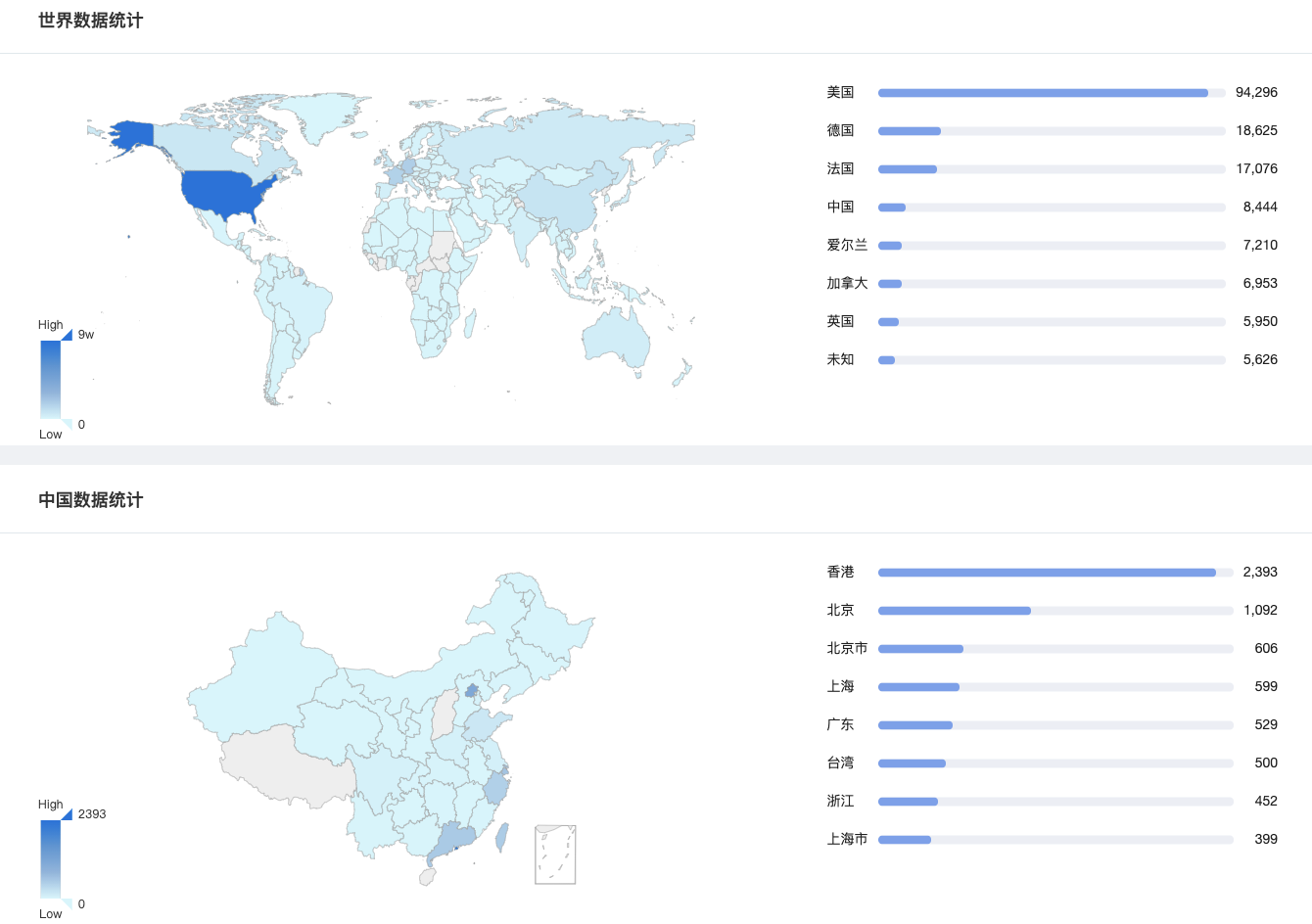

导致 pear Archive_Tar 在处理tar类型文件时未对符号链接进行严格校验导致目录穿越。 攻击者通过上传特制的 tar 类型文件,利用目录穿越漏洞可以上传 web shell 至 web目录,并导致攻击者获得 drupal 服务器控制权限。 Archive_Tar 修复对比,也能发现主要针对符号链接进行了处理  0x04影响版本- - - - 0x05安全版本- - - - 0x06修复建议通用修补建议升级到最新版本: 升级到 drupal - Drupal 9.1 版本用户, 升级到Drupal 9.1.3 - Drupal 9.0 版本用户, 升级到Drupal 9.0.11 - Drupal 8.9 版本用户, 升级到Drupal 8.9.13 - Drupal 7 版本用户, 升级到Drupal 7.78 临时修补建议禁止用户上传 或利用 操作可能会影响系统处理 tar 文件的相关功能,请评估后使用 composer remove pear/archive_tar 修复检查方式默认情况下 grep -irn "class Archive_Tar extends PEAR" * 如果存在结果可以手工删除相关文件,即可缓解漏洞影响。 0x07相关空间测绘数据360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,发现  0x08产品侧解决方案360城市级网络安全监测服务360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。  0x09时间线2021-01-20 Drupal官方发布通告 2021-01-22 360CERT发布通告 0x0a参考链接0x0b特制报告下载链接一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。 用户可直接通过以下链接进行特制报告的下载。 CVE-2020-36193:Drupal目录遍历漏洞通告若有订阅意向与定制需求请发送邮件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。 |